چالش ها و دغذغه های موجود در لایه های مختلف IoT

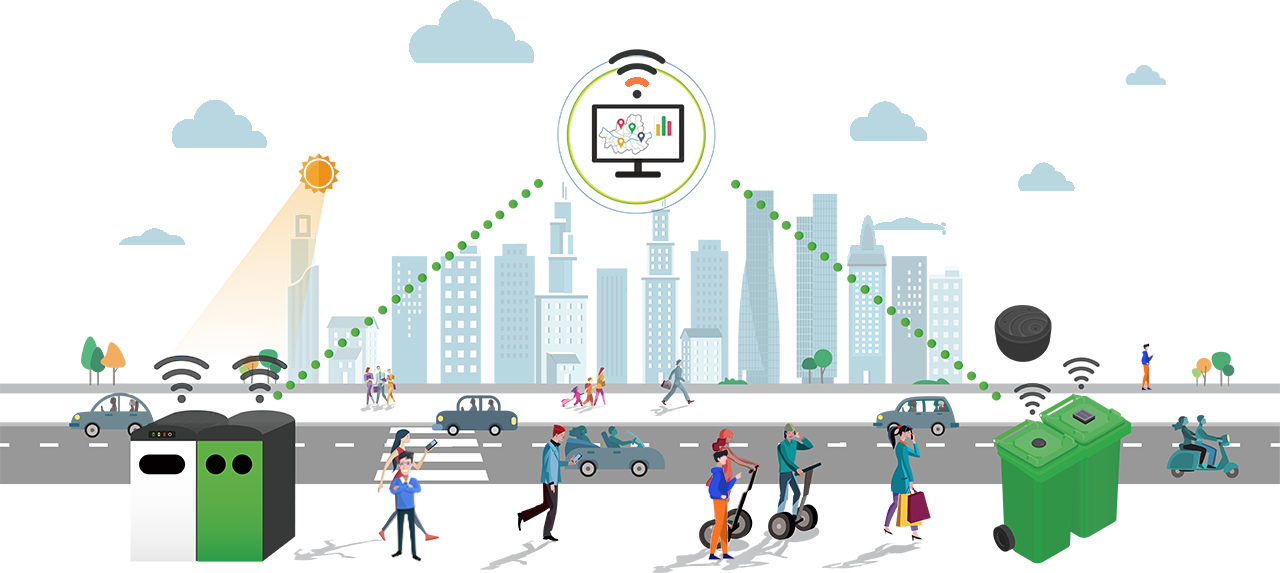

IoT می تواند در حوزه های مختلفی از جمله بهداشت و درمان، حمل و نقل، سرگرمی، شبکه های قدرت و ساختمان های هوشمند مورد استفاده قرار گیرد. انتظار می رود که IoT به عنوان یک سازمان دهنده برای نوآوری های تکنولوژیکی آینده مورد استفاده قرار گیرد و همچنین انتظار می رود که کاربرد آن در طول سالهای آینده افزایش یابد.

اینترنت اشیاء (IoT) دستگاه های مختلفی را که به طور روزانه از آنها استفاده می کنیم و می توانند از طریق اینترنت با یکدیگر در ارتباط باشند، را فعال می کند. بنابراین اطمینان حاصل می شود که دستگاه ها هوشمند هستند و اطلاعات را به یک سیستم متمرکز ارسال می کنند، که این سیستم با توجه به وظایف خود به نظارت می پردازد و اقدامات ضروری را انجام می دهد.

با اتصال تعداد بسیار زیادی از دستگاه ها به اینترنت و داده های کلان مربوط به آن، نگرانی هایی در مورد امنیت ایجاد می شود. منظور ما از امنیت میزان پایداری، یا محافظت از زیرساخت ها و کاربردهای IoT می باشد. بسیاری از این دستگاه ها اهداف آسانی برای نفوذ می باشند، زیرا به منابع خارجی بسیار کمی وابستگی دارند و معمولا از آنها محافظت نمی شود. هنگامی که لایه شبکه در معرض خطر قرار گیرد، برای یک هکر کنترل و استفاده مخرب از یک دستگاه و همچنین حمله به سایر دستگاه های نزدیک از طریق گره اصلی که در معرض خطر قرار گرفته است، بسیار آسان خواهد بود. مخصوصا، حمله به دستگاه هایی که حضور آنلاین دارند، آسان می باشد. این دستگاه ها که به هیچ شکلی در برابر ویروس ها یا نرم افزارهای مخرب محافظت نمی شوند، به احتمال زیاد به عنوان ربات برای ارسال کد های مخرب در جهت آلوده کردن سایر دستگاه ها مورد استفاده قرار می گیرند. شرکت بین المللی داده پیش بینی می کند که در سال 2020 بیش از 200 میلیون دستگاه به اینترنت متصل خواهند بود، در این صورت برای هکرها فرصت بزرگی به منظور استفاده از این دستگاه ها به نفع خود از طریق حملات " رد سرویس " ایمیل های مخرب و سایر ویروس ها یا تروجان های موثر به وجود خواهد آمد. اخیرا، یک مطالعه HP نشان داده است که 70 درصد دستگاه های اینترنت اشیاء در برابر حملات آسیب پذیر می باشند.

با توجه به مطالعه اخیر که توسط HP صورت گرفته است، حدود 90 درصد دستگاه های مورد بررسی حداقل بخشی از اطلاعات شخصی را از طریق خود محصول، ابر یا نرم افزار تلفن همراه آن جمع آوری می کنند. این اطلاعات شخصی ممکن است به آسانی به دلیل یک حمله سایبری یا دسترسی غیر مجاز در معرض خطر قرار گیرند. این امر موجب کاهش محرمانگی، یکپارچگی و امنیت داده ها می شود، در نتیجه کاربران تمایلی به استفاده از این تکنولوژی نخواهند داشت. بنابراین، یکی از نگرانی های مهم در استفاده و پیاده سازی این تکنولوژی جدید امنیت و حریم خصوصی می باشد. امنیت باید با جلوگیری از شناسایی و دسترسی غیر مجاز برای کاربران تضمین شود. منظور ما از حریم خصوصی این است که داده های کاربر تحت کنترل خود او باشند نه هیچ کس دیگر. مسئله دیگری که به واسطه وابستگی بسیار زیاد به داده ها و دستگاه های مبتنی بر IoT ایجاد می شود، قابلیت اطمینان است. منظور ما از قابلیت اطمینان این است که این دستگاه ها باید به طور موثر کار کنند و همان طور که در نظر گرفته شده است، هرگز با مشکل مواجه نشوند. علاوه بر IoT، داده های منتقل شده بین دستگاه ها و اینترنت باید قابل اطمینان باشند، زیرا ارائه داده های غیر قابل اعتماد نگرانی مهمی است که ممکن است منجر به بازخوردهای غیر ضروری یا اشتباه شود.

پروتکل های امن برای IoT

ساخت اشیاء هوشمند سازگار و به هم پیوسته مستلزم بهره گیری از پروتکل های ارتباطی استاندارد می-باشد. سازمان های بین المللی مانند نیروی مهندسی اینترنت (IETF) و اتحادیه IPSO استفاده از پروتکل اینترنت (IP) را به عنوان استانداردی برای ارتباط اشیاء هوشمند ترویج می دهند. از آنجایی که انتظار می رود میلیاردها شئ متصل باشند و آدرس های IPv4 تقریبا کاهش یافته اند، IPv6 به عنوان راه حل ممکن برای ارتباط شیء هوشمند شناسایی شده است. پروتکل هایی که اشیاء هوشمند پیاده سازی می-کنند، در جهت تطابق میزبان های اینترنتی کلاسیک به منظور امکان پذیر ساختن ایجاد اینترنت گسترده، یا به عبارتی ادغام اینترنت با IoT عمل می کنند. از آنجایی که معماری پروتکل اشیای هوشمند باید با معماری IP استاندارد مطابقت داشته باشد ( به دلیل یکپارچگی)، در حال حاضر بسیاری از مکانیسم های امنیتی تعریف شده و به کار رفته برای اینترنت می توانند مجددا در حالتهای مختلف IoT مورد استفاده قرار گیرند.

در لایه شبکه، یک گره IoT می تواند امنیت تبادل داده ها را به روشی استاندارد و با استفاده از امنیت پروتکل اینترنت (IPsec) تامین کند. IPSec که در ابتدا برای IPv6 توسعه داده شد، حتی در IPv4 به طور گسترده مورد استفاده قرار گرفت.

لایه های کلیدی IoT

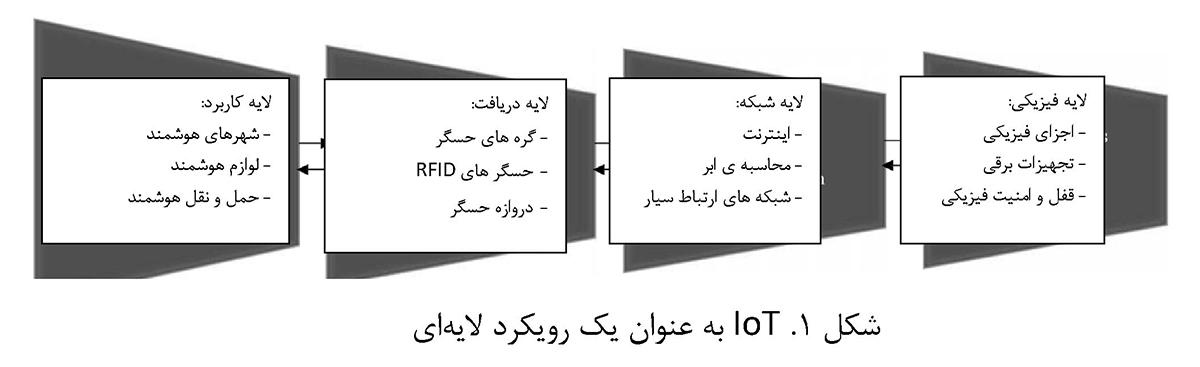

همان طور که در شکل 1 نشان داده شده است، در ادامه لایه های کلیدی با هدف ایجاد IoT ارائه شده اند:

- لایه برنامه:

این لایه از برنامه ها و سرویس های مختلفی که IoT ارائه می دهد، تشکیل شده است. برنامه ها و کاربردها شامل شهرهای هوشمند، خانه های هوشمند ، حمل و نقل ، امکانات و مراقبت های بهداشتی می شوند.

- لایه دریافت:

این لایه از انواع مختلف تکنولوژی های حسی از جمله حسگرهای دما، حسگرهای ارتعاش، حسگرهای فشار و حسگرهای RFID تشکیل شده است که به دستگاه اجازه می دهند سایر اشیاء را حس کند.

- لایه شبکه:

این لایه از نرم افزار ارتباطات شبکه و همچنین اجزای فیزیکی مانند توپولوژی، سرورها، گره های شبکه و اجزای شبکه که امکان ارتباط شبکه را فراهم می آورند، تشکیل شده است. هدف اصلی آن انتقال داده ها میان دستگاه ها و از دستگاه ها به گیرنده ها می باشد.

- لایه فیزیکی:

لایه فیزیکی شامل سخت افزار پایه مانند اجزای فیزیکی، لوازم هوشمند و تجهیزات برقی که به عنوان پایه و اساس شبکه بندی اشیاء هوشمند عمل می کنند، تشکیل شده است.

مسائل امنیتی در لایه های IoT

با کاربرد بسیار زیاد اینترنت اشیاء، روز به روز دستگاه های بیشتری به اینترنت متصل می شوند. هر روز، این اشیاء هوشمند به هدفی برای خطرات امنیت اطلاعات تبدیل می شوند؛ IoT بسیار بیشتر از اینترنت مستعد توزیع این خطرات می باشد. چهار لایه موجود در IoT که پیش از این مورد بحث و بررسی قرار گرفتند، در IoT مهم ترین نقش را ایفا می کنند و برای دستیابی بهIoT قابل اطمینان و امن، باید اطمینان حاصل شود که این چهار لایه اساسی امن هستند. حملات زیادی ممکن است به دستگاه ها صورت گیرد و اجزای اساسی موجود در این لایه ها با این حملات مقابله خواهند کرد. نظارت بر این دستگاه ها نیز باید به گونه ای صورت گیرد که هیچ داده ای از بین نرود و یا تغییر نکند.

الف) مسائل امنیتی در لایه برنامه:

به دلیل وجود مسائل امنیتی در لایه کاربرد، کاربردهای مختلف ممکن است متوقف شوند و به آسانی در معرض خطر قرار گیرند. در نتیجه، برنامه ها در انجام خدماتی که برای آن برنامه ریزی شده اند یا حتی خدمات تصدیق شده به شیوه ای نادرست، با مشکل مواجه می شوند. در این لایه خدمات مخرب ممکن است باعث ایجاد باگ درکد برنامه نرم افزار شوند که این به نوبه خود منجر به عملکرد نادرست برنامه می شود. این نگرانی بسیار خطرناک است و بر اساس تعداد دستگاه های طبقه بندی شده به عنوان نهاد-های سطح برنامه قرار دارد. تهدیدهای رایج در سطح برنامه عبارت اند از:

- حملات مخرب کد:

مثالی از این نوع حمله می تواند ویروس مخربی باشد که در دستگاه های نهفته در یک سیستم عامل خاص گسترش می یابد، مانند لینوکس. این ویروس ممکن است قادر به حمله به مجموعه ای از دستگاه های کوچک و اینترنتی فعال باشد، مانند روترهای خانگی و دوربین های امنیتی. این ویروس از آسیب پذیری شناخته شده نرم افزار برای گسترش استفاده می کند. این حملات که ممکن است بر روی Wi-Fi ماشین صورت گیرند، کنترل فرمان ماشین را در دست گیرند و در نهایت منجر به تصادف و آسیب دیدن راننده و ماشین شوند.

- دستکاری برنامه های مبتنی بر گره:

هکرها از آسیب پذیری های برنامه در گره های دستگاه بهره می برند و روت کیت های مخرب نصب می کنند. طراحی امنیت دستگاه ها باید در مقابل هر نوع دخالت و دستکاری مقاوم باشد یا حداقل دستکاری مشهود باشد. حفاظت از بخش های خاص یک دستگاه ممکن است کافی نباشد. برخی از تهدید ها ممکن است محیط محلی را دستکاری کنند و منجر به عملکرد نادرست دستگاه و بنابراین گرم شدن یا سرد شدن بیش از اندازه محیط شوند. یک حسگر دما که دستکاری شده است، فقط مقدار ثابتی از دما را نشان می دهد، در حالی که دوربین دستکاری شده در یک خانه هوشمند تصاویر منسوخ را دوباره نشان می دهد.

- عدم توانایی در دریافت هشدارهای امنیتی:

در برخی از حوزه ها مانند راکتورهای هسته ای ، در صورتی که باگ نرم افزار در گره ای که دائما در حال حرکت است با هشدارهای نرم افزاری به روز رسانی نشود، ممکن است منجر به عواقب فاجعه بار شود.

- هک کردن کنتور / شبکه هوشمند:

در این حالت، یک کنتور هوشمند که مسئول ارسال داده های کاربرد به اپراتور برای صدور صورت حساب می باشد، باید امن باشد. اگر کسی به ارسال داده ها دسترسی پیدا کند، بر اساس مصرف برق می تواند بداند که چه زمانی یک منزل خالی است، و از این روش برای سرقت و یا حتی اهداف بدتر استفاده کند. حمله به شبکه های هوشمند بسیار فاجعه بار تر است و میلیاردها دلار هزینه به اقتصاد وارد می کند.

ب) مسائل امنیتی در لایه دریافت:

تهدیدات امنیتی در لایه دریافت در سطح امنیتی می باشند. از آنجایی که گره ها از حسگرها (سنسور) تشکیل شده اند، اهداف اصلی هکرها می باشند که می خواهند از آنها برای جابه جایی نرم افزار دستگاه با نرم افزار دستگاه خود استفاده کنند. در لایه دریافت، بیشتر تهدیدها از جانب اشخاص خارجی و عمدتا با توجه به حسگرها و سایر تجهیزات جمع آوری داده ها می باشند. هدید های رایج در لایه دریافت عبارت اند از:

- استراق سمع:

از آنجایی که نوع ارتباط میان این دستگاه ها بی سیم و از طریق اینترنت می باشد، اگر از آنها محافظت نشود، نسبت به حملات استراق سمع آسیب پذیر خواهند بود. در این حمله، حسگرهای موجود در خانه هوشمند که در معرض خطر قرار می گیرند، می توانند برای کاربران هشدار (notification) ارسال کنند و از کاربران اطلاعات خصوصی دریافت کنند.

- حملات اسنیفینگ (استراق سمع اطلاعات مبادله شده در شبکه):

هکرها می توانند حسگرهای یا دستگاه های مخرب را نزدیک به حسگرهای نرمال دستگاه های IoT قرار دهند و به اطلاعات دستگاه دست پیدا کنند. فراوانی دستگاه های IoT محیط هوشمند به این معنی است که انسانها می توانند از طریق محیط فیزیکی و بدون رضایت خود آنها تا حد زیادی شناسایی و ردیابی شوند و مشخصات آنها نشان داده شود. به عنوان مثال با افزایش روابط انسان با انسان و انسان با دستگاه در شبکه های فیزیکی مشترک، سرویس های مشترک و فضاهای اجتماعی، دریافت میزان کمتری از اثرات فیزیکی این روابط و میزان بیشتری از حساسیت و دقت امکان پذیر خواهد بود.

- اختلال در داده ها:

از آنجایی که ارسال داده ها در شبکه های بی سیم فواصل زیادی را پوشش می-دهد، به احتمال زیاد ممکن است که داده ها شامل نویز، مانند اطلاعات ناقص و یا حتی اطلاعات غلط باشند. ارائه نادرست اطلاعات ممکن است در این حالت ها، زمانی که ارسال قابل اعتماد داده ها حائز اهمیت است، خطرناک باشد.

ج) مسائل امنیتی در لایه شبکه

لایه شبکه نسبت به حملات بسیار حساس است، زیرا به دلیل انتقال حجم زیاد داده ها باعث ایجاد تراکم شبکه می شود. در این لایه، مسائل مهم امنیتی به تمامیت و تصدیق داده هایی که در شبکه منتقل می شوند، بستگی دارند. حمله از جانب هکرها و گره های مخرب که دستگاه های موجود در شبکه را در معرض خطر قرار می دهد یک مشکل جدی است. تهدیدهای رایج در لایه شبکه عبارت اند از:

- حمله DoS:

دستگاه ها یا سرور بمباران می شوند، به گونه ای که قادر به ارائه سرویس به کاربرانی که به آن سرویس نیاز دارند، نیستند. حملات DoS انتقال داده ها میان دستگاه ها و منبع خود را متوقف می کنند. جریان گسترده ای از اطلاعات به دستگاه ارسال می شود و موجب متوقف شدن فرآیندهای آن می شود. به عنوان مثال، حمله به سیستم های اطلاعات سلامت و سرویس ها که در شبکه های IoT با پهنای باند کمتر پیاده سازی شده اند، به معنی خطر از تهدید کننده زندگی و از دست رفتن کسب و کار می باشد.

- حملات دروازه (Gateway):

این حملات ارتباط میان حسگرها و زیرساخت های اینترنت را قطع می کنند. حمله دروازه شامل حملات DoS یا حملات مسیریابی می شود که در دروازه اجرا می-شوند و منجر به عدم انتقال اطلاعات یا انتقال اطلاعات غلط از اینترنت به حسگرها / گره ها / فعال کننده ها می شوند، در نتیجه عملکرد زیردامنه ها مانند شبکه های نقلیه یا شهرهای هوشمند به خطر می افتد.

- دسترسی غیر مجاز:

دستگاه ها ممکن است به این علت که صاحبان آنها انتظار دارند که تحت کنترل فیزیکی خود باقی بمانند، در شرایط ناامن باشند. با این حال، در صورتی که تحت کنترل فیزیکی نباشند، به آسانی توسط هر کسی مورد استفاده قرار می گیرند. دستگاه های نهفته کوچک و بزرگ ممکن است نیاز داشته باشند که در محیط های نسبتا غیر قابل دسترس به مدت طولانی بدون حفاظت باقی بمانند، به عنوان مثال در پیس میکر (ضربان ساز) که در بدن انسان قرار داده می شود و حسگرهای راه دور که در محیط های فیزیکی غیر مسکونی قرار داده می شوند. این دستگاه های نهفته و بدون حفاظت که برای کنترل مورد استفاده قرار می گیرند ( مانند ضربان سازها) به تنظیم زمان ثابت برای ارائه سیگنال های کنترل در زمانهای تعیین شده نیاز دارند و به مرور زمان برای کاربران مخاطره انگیز می باشند. از آنجایی که این دستگاه ها برای ارتباط با سایر دستگاه ها و به منظور ارسال و دریافت داده طراحی می شوند، برخی از گره های مخرب ممکن است برای نشان دادن خود به صورت گره های تصدیق شده تلاش کنند و بدون اختیار و اجازه به این دستگاه ها دسترسی پیدا کنند و آن را در معرض خطر قرار دهند.

- حملات ذخیره سازی:

انبوه داده هایی که شامل اطلاعات حیاتی کاربر می باشند باید در دستگاه های ذخیره سازی یا ابر ذخیره شوند، که ممکن است هر دوی آنها مورد حمله قرار گیرند و داده ها به مخاطره بیفتند یا به جزئیات نادرست تغییر یابند. تکرار داده ها و همچنین دسترسی به داده ها برای انواع مختلف افراد منجر به افزایش سطح حملات می شود.

- ارائه اطلاعات جعلی (ساختگی):

حمله کنندگان می توانند اطلاعات جعلی یا ساختگی وارد کنند و باعث واکنش نامناسب یا خطرناک سیستم شوند. با این کار زمینه یک حمله فیزیکی ایجاد می شود و تهدیدات ممکن است نهفته باقی بمانند.

د) مسائل امنیتی در لایه فیزیکی:

مسائل امنیتی زیادی در لایه فیزیکی یک سیستم IoT نیز وجود دارند. منابع قدرت و مکانیسم های امنیت فیزیکی نیاز شدیدی به حفاظت توسط تکنولوژی جدید دارند. دستگاه ها باید در برابر حملات فیزیکی هم از نظر آب و هوا و هم از نظر افراد محافظت شوند. همچنین دستگاه ها باید از نظر قدرت اثر بخشی لازم را داشته باشند و بتوانند در صورت قطع شبکه برق یا قطع برق، به قدرت باتری متکی باشند. باتری ها باید به مدت مشخص شارژ خود را نگه دارند و برای استفاده مداوم از دستگاه به سرعت شارژ شوند. مشکلات رایج در لایه فیزیکی عبارت اند از:

- آسیب فیزیکی:

مثالی از این نوع حمله، دستگاه های فیزیکی مانند حسگرها ، گره ها و فعال کننده ها می باشد که از نظر فیزیکی توسط واحدهای مخرب آسیب می بینند. این امر موجب می-شود که حسگر، گره ها و فعال کننده ها عملکرد و قابلیت مورد انتظار خود را از دست دهند و در برابر خطرات دیگر آسیب پذیر شوند.

- حملات محیطی:

مثالی از این نوع حمله حسگری است که در معرض خطرات شدید محیطی مانند باران غیر طبیعی / برف / باد قرار می گیرد. این امر باعث می شود که حسگر عملکرد و قابلیت مورد انتظار خود را از دست دهد و در برابر خطرات دیگر آسیب پذیر شود.

- از دست دادت قدرت:

دستگاه هایی که توان خود را از دست می دهند ، اساسا نمی توانند به طور طبیعی کار کنند و این منجر به عدم ارائه سرویس می شود. به عنوان مثال، یک استراتژی رایج برای حفظ قدرت دستگاه ها، ورود به حالتهای مختلف ذخیره توان (انرژی) می باشد، به عنوان مثال، حالتهای مختلف خواب. یک حمله جلوگیری از خواب، درخواست های صحیحی را برای جلوگیری از ورود یک دستگاه به حالت ذخیره انرژی ایجاد می کند.

- خرابی سخت افزار:

دستگاه ها به عنوان راه نجات برای کاربران عمل می کنند و کاربر ممکن است تا حد زیادی به این دستگاه ها وابسته باشد. بنابراین، عدم خرابی سخت افزار که منجر به متوقف شدن عملکرد دستگاه یا ارسال اطلاعات غلط می شود، حائز اهمیت می باشد. حملات سایبری به شهرهای هوشمند منجر به تامین ناکافی آب و برق و هرج و مرج می شوند.

- دستکاری (دخالت) فیزیکی:

در اتوماسیون کف کارخانه، کنترل کننده منطقی نهفته و برنامه ریزی شده (PLCs) که سیستم های رباتیک را اداره می کنند در زیرساخت IT شرکت ادغام شده اند. حفاظت از PLC ها در برابر رابطهای انسانی و در عین حال حفاظت از سرمایه گذاری در زیرساخت IT و نفوذ کنترل های امنیتی موجود حائز اهمیت می باشد.

نتیجه گیری

در این مقاله، به بیان این موضوع پرداختیم که با اتصال دستگاه های مبتنی بر IoT بصورت فزاینده به اینترنت، سطح حملات خارجی افزایش می یابد. این حملات بر اساس لایه های تشکیل دهنده IoT طبقه بندی شدند و چند حمله با مثال های مرتبط مورد بحث و بررسی قرار گرفتند. در این مقاله و به منظور پذیرش تکنولوژی ها و برنامه های IoT توسط مشتریان، مسائل امنیتی و حریم خصوصی و همچنین محدودیت ها باید مورد بررسی قرار گرفته و بلافاصله پیاده سازی شوند، به طوری که پتانسیل تکنولوژی IoT و کاربردهای آن محقق شود.

46

46