اینترنت اشیا: امنیت و حریم خصوصی در یک جهان متصل

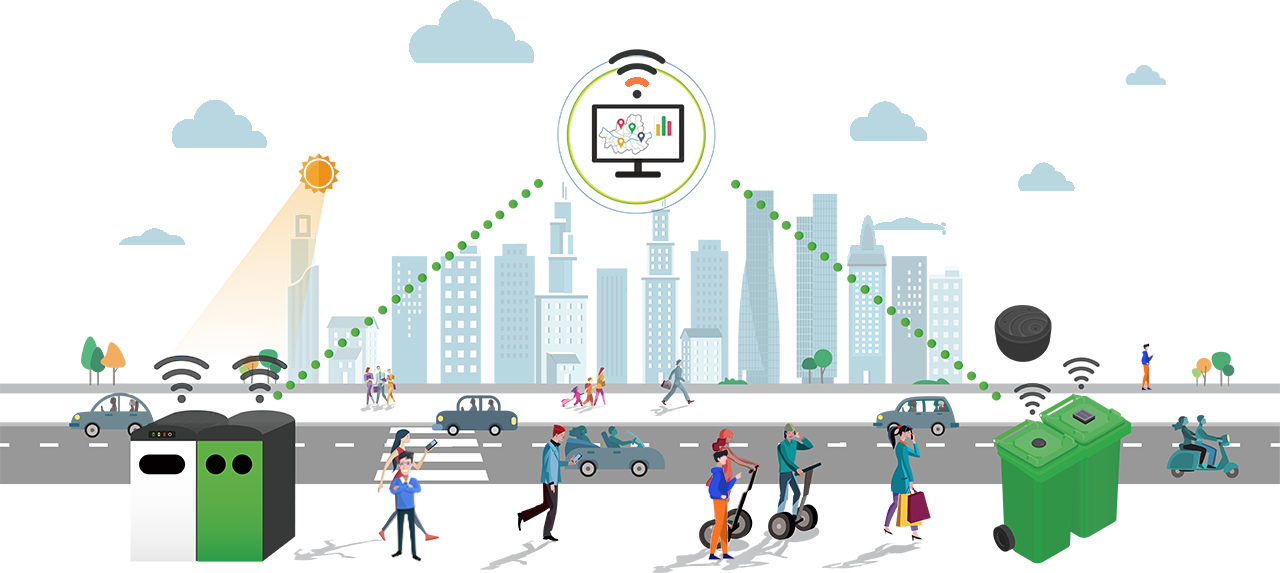

اینترنت اشیا فرایندهای جدید، معماری ارتباطی، فناوریهای هوشمند و استراتژیهای مدیریت برای ادغام یکپارچه تعداد زیادی از اشیای هوشمند با اینترنت را میپذیرد. اینترنت اشیا پلتفورمی را برای جمعآوری و پردازش دادهها از طریق شبکه حسگر بیسیم فراهم میکند.در واقع اینترنت اشیا میتواند بهطور مشترک .... (در ادامه مطلب خواهیم خواند...)

در واقع اینترنت اشیا میتواند بهطور مشترک از سیستمهای مجاور به مجاور، رایانش ابری، دادههای بزرگ و فناوریهای مرتبط برای ارائه قابلیت محاسباتی (رایانشی) بهعنوان الگوی درحال ظهور برای قرن بیستویکم استفاده کند. مزیتهایی وجود دارد که توسط اینترنت اشیا برای محیطزیست، جامعه و اقتصاد فراهم میشود که دلیل آن ارتباط داخلی و همکاری اشیای هوشمند ازجمله پذیرش گسترده خدمات همراه بر روی فضای ابری و رایانش مه است.

اما این الگوی جدید چالشهای بسیاری در حوزه امنیت و حریم خصوصی به ارمغان میآورد که دربرگیرنده احراز هویت و تأیید هویت، محرمانگی دادهها و اطلاعات شخصی و ارتباطات و رایانش امن است. بنابراین بررسی و درک نحوه ارزیابی این چالشهای امنیتی و حریم خصوصی میتواند توسعه بنیادین در زمینه علم و فناوری دستیابی به فناوریهای بهشدت گسترده و امن اینترنت اشیا و رایانش ابری فراهم کند. در مقالات جدید و اخباری که بهصورت جهانی گزارش شده، حملات مخرب و نقضهای امنیتی همانند نفوذ به حریم خصوصی، دستکاری دادهها، دسترسی غیرمجاز، هککردن گوشی همراه و تزریق پیچیده ویروسها وجود دارد. این مسائل سبب شد تا موضوعات ویژه با جستجو در میان مقالات باکیفیت بالا توسعه داده شود که نشاندهنده راهکارهای واقعی، اثبات مفهوم و توصیهها برای تقویت اهمیت امنیت و حریم خصوصی در اینترنت اشیا هستند.

نشریه اینترنت اشیا با پیروی از یک فرایند دقیق و سازمانیافته نوشتههایی را در شمارههای آینده ارائه میکند که با تحقیق و فناوری پیشرفته درباره امنیت و حریم خصوصی در اینترنت اشیا مرتبط است.

نویسندگان این مقالات منتخب مسائل امنیتی و حریم خصوصی در اینترنت اشیا را مورد بررسی قرار داده و راهکارهایی برای این مشکلات ارائه میکنند.

در نوشتهای با عنوان «مدلسازی و استنباط پخش احساسات منفی کاربران گوشیهای همراه در شبکههای اجتماعی»، بررسی مکانیزم پخش احساسات منفی در سطح فردی گروههای کاربری بزرگ در طولانی مدت و درنهایت استنباط توانایی افراد در پخش احساسات منفی با مشاهده رفتارهای مردم در شبکههای اجتماعی همراه است.

برای حفاظت از حریم خصوصی کاربران شبکههای VANET، در نوشتهای با عنوان «روشهای متقابل ناشناس حفظ حریم خصوصی بهصورت محاسباتی و تأیید هویت اجرایی برای شبکههای اد هاک خودرویی»، یک روش مؤثر محاسباتی برای حفظ حریم خصوصی ارائه میکنند. این فناوریها مبتنی بر استفاده از مجوزها و امضاهای ناشناس بهعنوان یک مؤلفه کلیدی از اینترنت اشیا و توسعه شهرهای هوشمند است.

پروتکل تأیید هویت سبک وزن مسئله مهمی در اینترنت اشیا است. در نوشتهای با عنوان «یک پروتکل تأیید هویت سبک وزن برای دستگاههای دارای توانمندی IoT در فضای رایانش ابری توزیع شده» ساختاری پیشنهاد میشود که قابلیت محیط ابری توزیع شده و یک پروتکل تأیید هویت با استفاده از کارت هوشمند مبتنی بر آن را دارد، بهطوریکه کاربر ثبتشده میتواند بهطور امن به تمام اطلاعات خصوصی از طریق سرورهای ابری خصوصی دست پیدا کند.

در همین راستا مشخصشده که توسعه سریعی از رایانش ابری و اینترنت اشیا وجود دارد. در نوشتهای با عنوان «یکپارچهسازی امن رایان ابری و اینترنت اشیا»، مطالعهای بر اینترنت اشیا و رایانش ابری با تمرکز بر مسائل امنیت هر دو فناوری ارائه میکنند.

در نوشتهای با عنوان «سیستم تأیید هویت با حفظ حریم خصوصی مبتنی بر آشکارسازی انتخابی و یکپارچه»، پروتکلهای تأیید هویت محلی و راه دور را برای دستگاههای پوشیدنی ابری طراحی میکنند.

امروزه پلتفورمهای اندرویدی به هدف اصلی حملات تبدیل شدهاند. در نوشتهای با عنوان «شناسایی برنامههای مخرب اندرویدی و طبقهبندی برنامهها با استفاده از دستهبندیها» ساختاری برای مدیریت مؤثر و کارآمد بازار بزرگ برنامهها براساس شناسایی برنامههای مخرب و طبقهبندی آنها پیشنهاد میشود.

رایانش قابل تأیید به کلاینتهای محدود به منابع اجازه میدهند تا محاسبات عظیم را به سرورهای قدرتمندتر محول کرده، سپس صحت نتایج را تأیید کنند. نوشتهای با عنوان «محاسبه قابل تأیید چند کارکردی بر مبنای ویژگی»، مفهوم محاسبه قابل تأیید چند کارکردی مبتنی بر ویژگی را معرفی و رسمی میکند که کنترل دسترسی به نتایج محاسبه را فراهم خواهد کرد.

در پروتکل تأیید هویت جامعی برای شبکههای منطقهای بیسیم (WBAN) مطابق با مشخصات ساختار شبکه آن طراحی نشده است. در نوشتهای با عنوان «پروتکل احراز هویت چند لایه سبک وزن برای شبکههای منطقهای محلی»، یک پروتکل تأیید هویت چند لایه و یک روش تولید کلید جلسه امن برای WBAN پیشنهاد میدهند. نوشتهای دیگر با عنوان «کنترل دسترسی امن براساس سوابق الکترونیکی مراقبت سلامت در رایانش ابری سیار» یک روش کنترل دسترسی سوابق الکترونیکی مراقبت سلامت (HER) را پیشنهاد میدهد که در مدل استاندارد امن اثباتشده است.

برای موقعیتیابی و رصد دقیق مسدودکنندههای سیار در شبکه بیسیم چند مقصدی (MHWN)، نوشتهای با عنوان «ردیابی مشارکتی مسدودکننده سیار در شبکههای بیسیم چند مقصدی»، یک روش ردیابی توزیعشده مسدودکننده سیار را پیشنهاد میدهد که حاوی چهار مرحله یعنی انتخاب نود نظارت، اندازهگیری سیگنال مسدودسازی و جمعآوری نتیجه، موقعیتیابی مسدودکننده و دست به دست شدن نود نظارت است.

با توجه به فرصتهای فراهم شده بهدلیل پیشرفت در فناوریهای اینترنت اشیا و رایانش ابری برای مواجه با این چالشها، نوشتهای با عنوان «مدل معماری ابری چند لایه و ساختار خدمات امنیت مبتنی بر هستیشناسی برای خانههای هوشمند مبتنی بر IoT»، مدل جدید ساختار ابری چند لایه برای تعاملهای یکپارچه در دستگاهها یا خدمات ارائهشده توسط سازندگان مختلف در خانههای هوشمند مبنی بر اینترنت اشیا را توسعه میدهد.

54

54