روشهای امنیتی برای محافظت در IoT

در مقاله حاضر روشهای امنیتی مهم IoT که در جهان مطرح شده، ارائه میشود که این روشها از نشریهها و کنفرانسهای برجسته و بررسی مقالات برگرفته شده است. روشهای مدیریت و چارچوب شناسایی، برای حل مسائل مربوط به شناسایی دادهها و فرایندهای میان دستگاههای ارتباط ابر و ارتباطات ترتیبی مورد استفاده قرار میگیرند.

در این روشها داشتن یک مدیر شناسایی که دادهها را تصدیق کرده، سپس آنها را برای اعتبارسنجی دستورالعملهای سرویس به مدیر سرویس ارسال میکند، پیشنهاد میشود.

یکی دیگر از روشهای امنیتی پیشنهادی، امنیت تطبیقی مبتنی بر امنیت بازی برای روش IoT هوشمند Cox است که شامل استفاده از شبیهسازی استراتژیهایی بوده که در آنها کامپیوترها برای توسعه استراتژیها و پیشگیری، شناسایی و اجتناب از حملات، تصمیمگیری میکنند. در این روش نیز قابلیت اطمینان و تجزیه و تحلیل خطر در مواجهه با تهدیدات تعریف میشوند.

یک پروتکل مشابه، PKI را پیشنهاد میکند که شامل رمزنگاری مسیرهای گرهها به مقصد خود با استفاده از یک کلید برای رمزگشایی و امنیت میشود. دادهها در طول راه به گرههای جدید ارسال میشوند، سپس زمانیکه گره به گره به مقصد میرسد، کلید ارسال میشود. علاوه بر این آگاروال یک روش امنیت دیگر را پیشنهاد میکند که داده محافظت نمیشوند؛ اما دستگاههایی که با شناسایی فرکانس رادیویی برای امکان ارتباط با دستگاههای دیگر و انسانها تعبیه شده است، حفاظت میشوند. یکی از این روشها، استفاده از حسگرهای سایبری یا حسگرهایی است که دادههای زمان واقعی مانند دما و سرعت را برای استفاده در رویدادهای واقعی و اقدامات فوری تشخیص میدهند. یکی دیگر از این روشهای امنیتی «مدل حریم خصوصی مبتنی بر اولویت» نام دارد که در آن از یک شخص ثالث برای شناسایی سطح امنیتی که باید برای یک دستگاه براساس اولویتها بهکار رود، استفاده میشود.

در سیستمهای حمل و نقل هوشمند (ITS) از یک روش امنیتی دیگر به نام تجزیه و تحلیل ریسک استفاده میشود که در آن یک زیرساخت کلید عمومی در CAها برای مدیریت و نظارت اطلاعات امنیتی برای گرههای شبکه در ITS و اجتناب از توقف دادهها مورد استفاده قرار میگیرد.

بهکارگیری میانافزارها بهعنوان یک روش امنیتی نیز در حال رشد است. میانافزار میتواند برای ارتباط امن توسط دستگاهها از طریق رمزگذاری بهکار رود. گروهی از کارشناسان این حوزه، شناسایی و کنترل دسترسی در IoT را پیشنهاد کردهاند که نقاط ضعف امنیت دستگاه و تمامیت داده را رفع میکند. در این روش، یک کاربر برای دسترسی به دستگاه، از یک RA درخواست شناسایی و اجازه کرده، سپس RA سؤالی را برای کاربر ارسال میکند، درصورتیکه پاسخ درست باشد، کاربر برای دسترسی به دستگاه تصدیق میشود.

کارشناسان اینترنت اشیا، در روشی دیگر یک چارچوب نوآورانه به نام AAL (Ambient Assisted Living) پیشنهاد کردند که به افراد سالخورده این امکان را میدهد؛ با استفاده از سیستمهای فنی مبتنی بر IoT شیوه زندگی امن و مستقلی داشته باشند. هر چند روش پیشنهادی کاملاً عملی و میتواند مفید باشد؛ اما تنها به مسائل اتصال میپردازد و ویژگیهای امنیتی و حریم خصوصی در این روش در نظر گرفته نمیشوند. بنابراین آنها بیان میکنند که امنیت، حریم خصوصی و قابلیت اطمینان نیازهای اصلی افراد سالخورده است که مهمترین کاربران روش AAL هستند. دو روش پیشنهادی برای پیادهسازی تکنولوژی اتصال عبارت است از:

ـ در تماس بودن (KIT): در این روش از اشیای هوشمند و تکنولوژیهایی مانند ارتباط میدان نزدیک (NFC) و شناسایی فرکانس رادیو (RFID) برای تسهیل فرایند نظارت از راه دور استفاده میشود.

- سلسله مراتب حلقه بسته: در این سرویس از یک KIT استفاده میشود که قادر به پردازش اطلاعات مرتبط و برقراری ارتباط میان افراد سالخورده و مراقبان آنها مانند پزشکها، خانواده و دوستانشان است.

روش سلولهای خود مدیریت شده (SMC)، از سرویسهای خطمشی، کشف و نقش تشکیل شده است که مدیریت آسان و سنجش منابع را امکانپذیر میسازد؛ ولی این معماری سرویسهای خطمشی را ارائه میدهد که بهطور مبهم به اختیار و خطمشی اشاره دارند و در این روش به مسائل امنیتی و حریم خصوصی توجه نشده است.

در رویکرد معیارهای خاص دامنه (DSM)، معیارهای امنیتی برای سیستم اطلاعات سلامت را مورد بحث و بررسی قرار میدهند. آنها توسعه معیارهای امنیتی را براساس پنج مؤلفه مطرح میکنند؛ تجزیه و تحلیل تکنولوژی، تجزیه و تحلیل تهدید و مدلسازی، در نظر گرفتن الزامات، سیاستها، مکانیسمها و رفتار سیستم.

بنابراین در بحث آنها هیچ روشی برای شناسایی، جمعآوری، محاسبه یا کاربرد معیارهای امنیتی و بررسی مسائل و اهداف امنیتی ارائه نشده است.

مدل سلولهای امنیتی خود مدیریت شده (SMSC)، مدل بهبود یافته سلول خود مدیریت (SMC) شده است و جنبههای امنیتی در آن مورد توجه قرار گرفته خواهد شد. در این روش یک سیستم افزایش امنیت مقیاسپذیر برای منابع توزیع شده ارائه میشود. این روش دارای چند مؤلفه بوده که هدف آنها علاوه بر امنیت، ایجاد ارتباط، عدم تمرکز، اتوماسیون و دارای بافت است. روش متداول دیگری نیز وجود دارد که در بسیاری از مقالات در رابطه با یادگیری انطباقی مورد بحث و بررسی قرار گرفته است.

یک راهحل امنیت انطباقی و مدیریت اطمینان (ASTM) که ایده اصلی آن یادگیری و تطبیق پویای سیستم با تغییر محیط و پیشبینی تهدیدات ناشناخته و ایجاد تغییرات پویا در معماری امنیت و پارامترهای سیستم است. این روش بیشتر یک مفهوم انتزاعی بوده و محدودیت داشته و برای محیط IoT معتبر و کاربردی نخواهد بود. برای محافظت از حسگر، مدیریت امنیت تطبیقی شامل جمعآوری دادههای حسی از داخل و اطراف سیستم و محیط شده و برای تجزیه و تحلیل اطلاعات و پاسخ به تغییرات با تنظیم پارامترهای داخلی مانند طرحهای رمزگذاری، کنترل دسترسی، پروتکلها و روشهای امنیتی و ایجاد تغییرات پویا در ساختار سیستم امنیتی (برای حفاظت از دستگاه) میشود. این روش براساس یادگیری انطباقی قرار دارد. سهم اصلی این مطالعات شناسایی اهداف امنیتی و نیازهای مدیریت امنیت تطبیقی در محیط IoT و سلامت الکترونیک است. هر چند آنها مکانیسم مدیریت امنیت تطبیقی سطح بالا را پیشنهاد کردهاند که در آن از معیارهای امنیتی استفاده میشود؛ اما جزییات پیادهسازی در نظر گرفته نشده است.

مکانیسم مدیریت امنیت تطبیقی از چهار مرحله تشکیل میشود که عبارتند از:

1ـ نظارت مداوم: جمعآوری منظم و مداوم دادهها که برای اطلاع از هر تغییر کوچک انجام میشود.

2ـ تجزیه و تحلیل و عملکرد پیشگویانه: این کار بر روی دادههای جمعآوریشده، انجام میشود. عملکرد تحلیلی برای تجزیه و تحلیل دادههای ذخیرهشده، انجام میشود و به همه تغییرات و واکنشها در یک پدیده خاص اشاره دارد. درحالیکه عملکرد پیشگویانه برای پیشبینی رویدادهای آینده براساس تجزیه و تحلیل انجام میشود.

3ـ تصمیمگیری: این مرحله توسط دستگاه تصمیمگیری صورت میپذیرد که در مورد انجام یا عدم انجام تغییرات تصمیمگیری میکند.

3ـ مدلهای امنیت تطبیقی مبتنی بر معیار: این مرحله نهایی برای ارزیابی و اعتبارسنجی ظرفیت و سازگاری با چالشها در محیط متغیر و افزایش موقعیت خطر انجام میشود.

جدول 1ـ1، روشهای موجود و محدودیتهایی آنها از ارائه امنیت و قابلیت اطمینان برای IoT را بهطور خلاصه نشان میدهد.

1ـ 1: روشهای موجود و محدودیتهای آنها از ایجاد امنیت و قابلیت اطمینان برای IoT

توصیههایی برای تحقیقات آینده

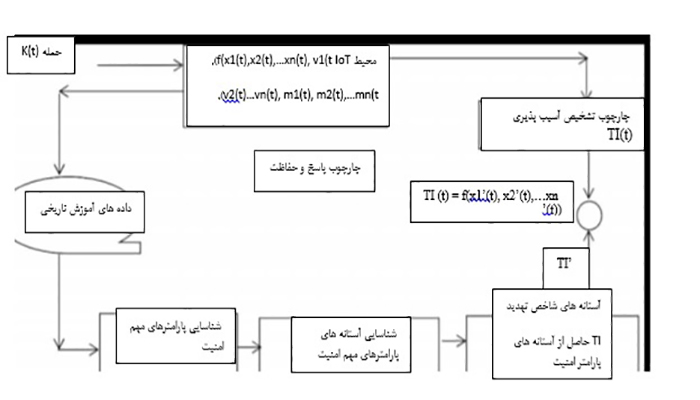

برخی از محدودیتهای نشان داده شده در جدول چارچوب امنیتی و در نمودار 1ـ2 میتواند برای بررسی این محدودیتها گسترش یابد. در این چارچوب، آسیبپذیری یک محیط IoT در برابر تهدیدها و حملات با استفاده از شاخص خطر (TI) محاسبه میشود. این شاخص تهدید نیز براساس پارامترهای جمعآوری شده از محیط IoT بر مبنای دیدگاههای کنترل امنیت، کنترل قانونی و کنترل خط مشی محاسبه میشود. با محاسبه شاخص تهدید، روند عملکرد محیط IoT از دیدگاه امنیت میتواند شناسایی و برای کاربر ارسال شود. همچنین شاخص تهدید میتواند در مدت زمان مشخصی محاسبه شود و با آستانههای شاخص معیار بهدست آمده از آموزشهای تاریخی مقایسه شود. آموزش تاریخی به واسطه جمعآوری دادهها، همراه با حملات یا بدون حملات، با کنترل قانونی یا بدون کنترل قانونی، با کنترل خطمشی یا بدون کنترل خطمشی در یک مدت زمان مشخص انجام میشود. مقایسه آستانه شاخص با شاخص تهدید به ارائهدهنده IoT برای دستیابی به اطلاعات مربوط به امنیت فعلی، خطمشی و وضعیت قانونی کمک میکند. همچنین این روند به ارائهدهنده IoT برای افزایش یا کاهش کنترل از دیدگاه فنی، قانونی و سیاسی کمک خواهد کرد.

1ـ 2: چارچوب امنیت پیشنهادی

قابلیتهایی که باید در آینده به روشهای موجود اضافه و اعتبارسنجی شوند:

- دستگاههای موجود در محیط IoT باید با مدیریت شناسایی (شناسایی و اختیار) مناسب برای محیط IoT و با رمزگذاری سریعتر نسبت به روشهای موجود، پیادهسازی شوند.

- پیادهسازی حسگرهای سایبری که دادهها را از اشیا فیزیکی برای محاسبه شاخص تهدید و انجام اقدامات یا پاسخ رویدادهای زمان واقعی دریافت میکنند.

- شناسایی الزامات حریم خصوصی، پارامترهای مربوط به حریم خصوصی و مکانیسمی برای ارزیابی شاخص تهدید و حریم خصوصی و محافظت از IoT در برابر تهدیدات مربوط به حریم خصوصی.

- سازگاری زیرساخت کلید عمومی در محیط IoT در چارچوب

- حصول اطمینان از مسائل امنیتی سطح فیزیکی مانند مداخله فیزیکی و حملات سلب قدرت مورد بررسی قرار گرفته است.

- توسعه مدلهای تهدید برای انسان در حملات میانی و حملات شنود و ارزیابی شاخص تهدید برای این حملات و پاسخ به آنها در زمان واقعی.

- توسعه روشهایی برای اطمینان از IPSec امن و لایه انتقال بدون اتکا به گرههای میانی برای اطمینان از امنیت پایان به پایان کامل

نتیجهگیری

در این مقاله به بررسی روشهای امنیتی ضروری IoT در ارتباط با روشهای موجود حفاظت از زیرساختهای آن پرداخته و بهطور خلاصه بیان شد که چگونه این روشهای امنیتی به مسائل امنیتی در IoT میپردازند. در این مطالعه، محدودیتهای روشهای امنیتی موجود بهطور خلاصه بیان شده و توصیههای مربوط به تحقیقات آینده برای غلبه بر این محدودیتها ارائه شده است. برای پذیرش تکنولوژیها و برنامههای IoT توسط مشتریان، مسائل امنیتی و حریم خصوصی و محدودیتها باید مورد بررسی قرار گرفته و بلافاصله پیادهسازی شوند، بهطوریکه پتانسیل تکنولوژی IoT و کاربردهای آن محقق شود.

مترجم: علیرضا بنیجمالی

منابع: نشریه کنفرانس بینالمللی هاوایی علوم سیستم دانشگاه ـ دانشگاه کارولینای ساحلی کانوی، ایالات متحده آمریکا

چاپ شده در نشریه آی تریپل ای ( IEEE)

چاپ شده در شماره چهارم فصلنامه اینترنت اشیا